[오토저널] 자동차 보안의 현재와 미래

페이지 정보

글 : 오토저널(ksae@ksae.org)|

|

승인 2017-07-03 14:03:38 |

본문

매년 1월이면 미국 라스베가스에서 소비재 기술 박람회(International Consumer Technology Show, 이하 CES)가 개최된다. 그런데 2015년부터 기조연설자 5인 중 2인이 자동차 제조사의 CEO일 정도로 자동차 업체의 진출이 두드러졌다. 우스개 소리로 CES의 ‘C’가 ‘Consumer’가 아니라 ‘Car’라는 이야기가 나올 정도이다. 2017년 CES에서는 친환경차나 전기자동차보다 자율주행자동차가 대세를 이루고 있다. GSMA는 2025년이면 거의 모든 차량이 커넥티드 카가 될 것이고, 2035년이면 75%의 차량이 자율주행 기술을 채택할 것으로 예측하였다. 또한 보쉬에서는 2022년까지 커넥티드 카 시장이 매년 25% 성장할 것으로 예측하고 있다. 이를 증명이라도 하듯, 현대자동차는 시스코와, BMW는 인텔과, 아우디는 엔비디아와, 닛산은 MS와 손잡고 커넥티비티 기술들을 발표하고 있다.

이처럼 자동차는 다양한 정보통신기술과 빠른 속도로 융합하여 거대한 컴퓨터 시스템으로 진화하고 있다. 자동차의 전자화가 빠르게 발전하면서, 자동차에 대한 사이버 공격 또한 눈에 띄게 증가하고 있어서, 자동차 해킹이 더 이상 먼 미래의 일이 아닌 현실이 되었다. 2015년 Chalie Miller와 Chris Valasek이 고속도로를 주행하고 있는 Jeep Cherokee를 원격에서 해킹하여 충격을 주었고, 테슬라나 BMW, Volkswagen 등의 차량도 취약점이 속속 밝혀지고 있다. 실제로 2016년 여름 미국에서는 60여대의 Jeep을 훔친 도둑이 검거되었는데, 놀랍게도 차량 절도에 사용된 장비는 노트북이었다고 한다. 따라서, 이제는 자동차 산업에서 전통적으로 최우선의 가치로 삼았던 ‘안전(Safety)’이 ‘보안(Security)이 전제된 안전’으로 바뀌어야 할 때이다.

무엇을 보호할 것인가?

자동차는 차량 내부에 ECU(Electronic Control Unit)라 부르는, 특정 기능을 전담하는 다수의 소형 컴퓨터를 가지고 있다. 소형 컴퓨터들은 서브 네트워크를 구성하고

CAN(Controller Area Network) 등과 같은 통신 프로토콜에 따라 데이터를 주고 받으며, 이런 서브 네트워크들이 모여 자동차 내부 네트워크(In-vehicle network)를 이루게 된다. 예를 들어 스마트폰을 통하여 차량을 제어하는 경우를 생각해 볼 때, 스마트폰이 차량에게 Wi-Fi나 GSM 등과 같은 인터페이스를 통하여 제어 명령을 전달하면, 차량은 수신한 명령을 파악하여 적절한 서브네트워크의 ECU에게 전송하고, 해당 ECU는 전달받은 명령을 수행하는 형태로 동작을 수행한다. 이때, 해커는 스마트폰 앱을 변조하여 이상 명령을 전달하거나 통신을 도청할 수도 있고, 차량 내부의 네트워크 데이터 또한 변조, 도청할 수도 있다. 따라서, 차량 네트워크를 구성하는 각각의 요소만을 안전하게 하는 것은 적절하지 않으며, 전체적인 관점에서 정보보호 기술 도입을 고려해야 한다.

전술한 바와 같이 자동차 내부 네트워크는 다음과 같이 3개의 계층으로 나눌 수 있으며, 각각의 계층 모두를 안전하게 보호해야 비로소 안전한 차량이라고 할 수 있다.

- 개별 ECU

- ECU 간 통신 (Onboard network)

- 외부 통신 (External communication)

어떻게 보호할 것인가?

공격자가 ECU를 제어하기 위해서는 ECU에 접근하여 변조된 소프트웨어를 설치해야 하는데, 다음의 3가지 단계로 이를 방어할 수 있다.

- Secure Access

- Secure Flashing

- Secure Boot

즉, 해당 ECU에 접근하는 개체가 접근가능한 개체인지 확인하고(Secure Access), 소프트웨어를 업데이트할 때 해당 소프트웨어가 제조사에서 허가한 소프트웨어인지 확인하고(Secure Flashing), 시스템이 부팅할 때 실행되는 소프트웨어가 제조사가 허가한 적법한 소프트웨어인지 확인한다(Secure Boot). 이런 안전장치들이 구비된 ECU는 “Secure Platform”이라고 부를수 있을 것이다.

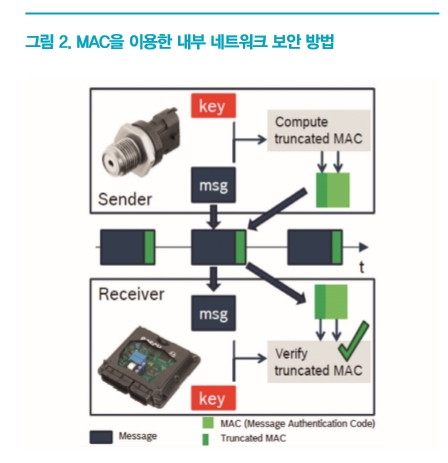

또한 ECU간 통신에서는 송신자와 수신자 인증 및 메시지 변조 유무를 확인하는 것이 중요하다. 가장 많이 사용되고 있는 자동차 내부 통신 프로토콜인 CAN은 노이즈에 강하고 통신속도가 빠르며 비용이 저렴하다는 장점에도 불구하고, 버스 통신을 한다는 것과 설정된 ID만을 확인한다는 점에서 보안에 매우 취약하다. 즉, 공격

자는 통신에 참여하여 손쉽게 도청이 가능하고, 도청한 패킷을 그대로 전송하는 재생공격(Replay attack)도 가능하다. 이런 취약점들을 극복하기 위해서 데이터 암호화 기능이나 서명·서명검증 등의 인증 기능을 적용해야 한다. 하지만 CAN 데이터 Payload 크기가 8바이트로 제한되는 프로토콜의 구조적 문제와 빠른 응답이 필요한 엔진, 브레이크 등에서 성능 저하 문제 등으로 인하여 보안기술 적용이 현실적으로는 불가능하다.

자동차 전장 소프트웨어 플랫폼 규격인 AUTOSAR에서는 MAC(Message Authentication Code, 메시지 인증 코드)을 데이터에 추가하는 형태의 보안을 권고하고 있다. 즉, 도청은 가능하지만 변조는 어려운 구조라고 할 수 있다.

마지막으로 차량과 차량 외부 개체와의 통신은 외부에 공개된 인터넷 망을 통하여 통신을 수행하므로 전통적인 IT 환경과 큰 차이가 없다. 따라서 전송 데이터의 암호화, 송·수신자에 대한 인증, 방화벽(Firewall), 침입탐지 시스템(IDS, Intrusion Detection System) 등의 적용이 필요하다. 또한 3rd Party 애플리케이션 등을 가상화하는 방법도 좋은 보안 대책이 될 수 있다.

무엇으로 보호할 것인가?

전술한 바와 같이 각 계층별로 보안 기능을 적용해야 안전한 자동차를 만들 수 있다. 다음은 각 보안 기능을 적용하기 위해서 사용할 수 있는 기술, 제품, 솔루션은

셀 수 없이 많지만, 근래 가장 주목받고 있는 보안 기술인 HSM(Hardware Security Module)과 FOTA(Firmware Over The-Air)에 대하여 살펴본다.

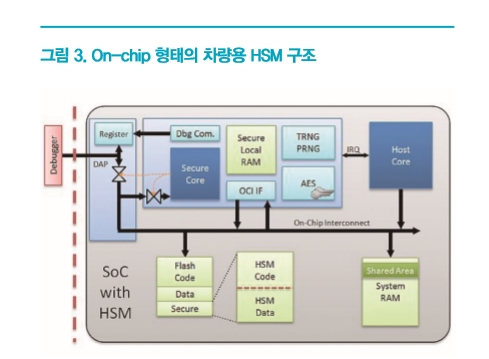

●차량용 HSM

HSM은 안전한 데이터 저장소 및 암호 연산을 위하여 오래 전부터 사용되어 왔다. 예를 들어, 은행권에서는 내부 고객 관리를 위한 데이터 베이스나 인터넷 뱅킹의 사용자 계정 등 여러 서비스에서 암호화 기능이 사용되는데, 해당 서비스마다 암호화 키를 저장하고 관리할 경우, 위험에 노출되기 쉽다. 따라서, HSM을 도입하여 모든 키를 HSM 내부에 저장하고 외부로 꺼내지 않음으로써 키 유출을 방지한다. 암호화나 복호화가 필요한 서비스는 HSM에 해당 기능을 의뢰하고 HSM은 응답하는 형태로 동작한다.

차량용 HSM(Automotive HSM)도 상기한 바와 동일한 기능을 수행한다. 차이가 있다면 전통적인 HSM이 PIC 슬롯에 삽입되는 형태 또는 어플라이언스 형태였다면 차량용 HSM은 On-chip 형태로 ECU에 탑재된다. 이로써 안전한 저장소 이외에 고속 데이터 처리가 요구되는 암호 연산에 대하여 하드웨어 가속(Hardware acceleration) 기능까지 제공할 수 있다. 또한 AUTOSAR를 지원하는 CSM이 탑재된 경우도 있다.

차량용 HSM은 EVITA(E-safety Vehicle Intrusion protected Application) 프로젝트를 통하여 정의되었고, 보쉬가 상세 사항들을 정의하였으며, 반도체 제조사들이

Bosch-HSM 스펙에 따라 생산하고 있다. 챠량용 HSM은 암호를 사용하는 보안 기능에 강력한 성능을 발휘한다. 예를 들어, MAC을 사용하는 보안 기능을 적용할 때, MAC 생성을 위한 비밀키를 저장할 수 있고, Secure Boot나 Component Identification 기능을 위해서 Secure Anchor 기능을 수행할 수도 있으며, 무엇보다 하드웨어를 통한 가속기능을 제공할 수 있다는 것은 가장 큰 장점이다.

●FOTA

전술한 바와 같이 근래의 자동차는 빠르게 정보통신기술과 융합되어 소프트웨어의 비중이 급격이 증가하고 있어서 이젠 물리적인 고장과 함께 소프트웨어의 오류가 자동차를 멈추게 할 수 있는 요인이 되었다. 하지만, 대부분의 전자적 문제나 소프트웨어 오류는 OBDII 등의 물리적인 접근 없이도 해결이 가능하다. 그럼에도 불구하고 현재까지는 문제가 발생하면 정비소 등을 찾아가 물리적인 접속 후 문제를 해결하고 있다.

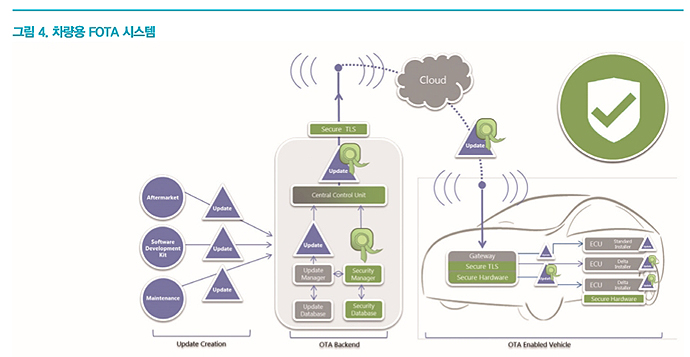

스마트카 시대에는 스마트한 서비스가 필요하다. 현재는 커넥티드 카를 표방하며 외부와 통신할 수 있는 인터페이스를 장착하는 추세이고, 소프트웨어는 업데이트를 통하여 수정할 수 있다. 이제 스마트폰 등에서 사용하는 무선 업데이트 기능(FOTA, Firmware Over The Air)을 사용하지 않을 이유가 없다.

2015년 Jeep는 Cherokee가 해킹되었을 때 140만대를 리콜하였는데, 비용과 시간 및 Name value를 생각할 때 엄청난 손해가 아닐 수 없다. 이에 반해 테슬라의 경우, Jeep와 비슷하게 취약점이 공개되었지만, 10일 만에 FOTA 시스템을 통하여 업데이트를 제공하여, 비용 절감은 물론 선진 서비스를 제공하는 회사로서의 입지를 단단히 하였다. 차량용 FOTA 시스템은 송신 서버로부터 차량이 수신하는 부분까지는 여타 FOTA 시스템과 동일하지만, 차량 내부에서는 ECU 보안을 위한 Secure Flashing, Secure Boot 기능 등이 포함된다.

CES를 비롯한 각종 컨퍼런스에서 발표된 자동차-ICT 융합기술 및 자동차 해킹 사례를 종합해 보면, 자동차 해킹이 더 이상 먼 미래의 일이 아니며 우리에게 당장 일어날 수 있는 일이 되었다. 자동차 보안은 자동차의 특성 상 운전자뿐만 아니라 보행자, 자동차 제조사, 부품사는 물론 자동차 산업 전반에 영향을 미칠 수 있는 매우 중요한 사안이다. 보안은 모든 기능의 전제조건이다. 기능 구현 시 보안을 고려하지 않는다면 기능 개발 이후 추가해야 하는데, 레고 블록처럼 정확히 들어맞지 않을 것이 자명하다. 이런 경우, 결합을 위하여 본래의 기능을 훼손하거나 축소해야 하는 경우가 생기므로 본래의 기능을 온전하게 제공하기 위해서는 설계부터 함께 고려가 되어야 한다.

우리나라의 자동차 보안은 미국이나 유럽에 비하여 매우 낙후되어 있다. V2X의 경우를 살표보면 해외에서는 대규모 실증 시험을 마치고 고도화하는 작업이 진행 중이지만, 우리나라의 경우 이제 실증단지를 구성하고 있다. 따라서, 이런 기술적 격차 해소를 위해서 기술 연구뿐만 아니라 정부, 학계, 산업계 모두의 관심이 필요하다. 또한 최소한의 보안 기능 탑재를 의무화하여 최소한의 안전을 보장하는 것도 필요할 것이다.